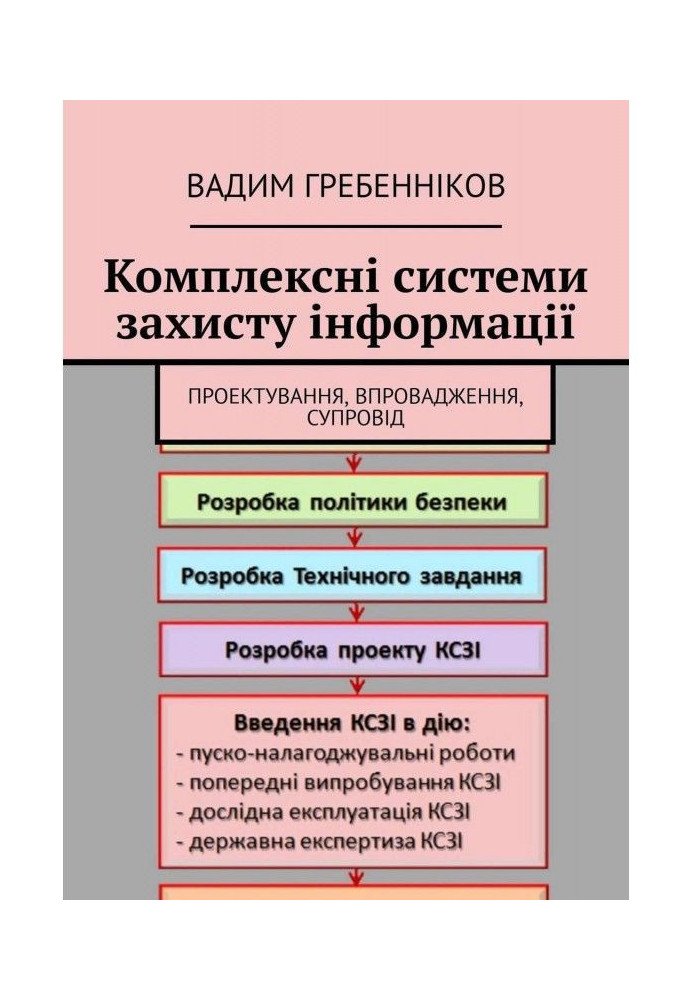

Book Complex information protection systems. Design, implementation, support

The book contains a description of the stages of creation of CSZI in ITS: formation of requirements for CSZI, drafting of a security policy and information protection plan, selection of hardware and software, development of a technical task, design, implementation, testing, trial operation, state expertise and support KSZI, as well as carrying out state control over the state of TKZI and responsibility for non-fulfillment of information protection requirements

The book’s text has been translated from the original language using an artificial intelligence system. In most cases, the translation is accurate and clear, but occasionally there may be incorrect phrasing or individual words left untranslated.

- Name of the Author

- Гребенніков Vadim

- Language

- Ukrainian

- Age

- 12

Reviews

More books on this topic

Book Innovative...

47 UAH

43 UAH

Book How to make a million on Forex....

114 UAH

103 UAH

Book UX- design. Practical guidance...

93 UAH

84 UAH

Book Human factor. Successful...

117 UAH

106 UAH

Book Bases of informatics

64 UAH

58 UAH

Book SEO- copywriting. RELOAD. Part...

98 UAH

89 UAH

Book Binary options. Incremental...

133 UAH

120 UAH

Book Collection of standards of...

196 UAH

177 UAH

Book Programming of MQL5 language:...

239 UAH

216 UAH

Book SMM for novices

112 UAH

101 UAH

12/26/2023

Незамінний посібник для фахівців у сфері інформаційної безпеки!

Книга "Комплексні системи захисту інформації. Проектування, впровадження, супровід" є справжнім путівником для всіх, хто займається захистом інформації в інформаційно-телекомунікаційних системах. Автор детально описує всі етапи створення комплексних систем захисту, починаючи від формування вимог та складання політики безпеки до впровадження та супроводу КСЗІ. Цей посібник стане в нагоді як новачкам, так і досвідченим спеціалістам, адже він містить корисні поради, практичні рекомендації та чіткі інструкції. Хоча в тексті можуть зустрічатися деякі перекладені фрази, це не заважає загальному сприйняттю матеріалу. Я рекомендую цю книгу всім, хто прагне поглибити свої знання в галузі інформаційної безпеки та впровадження новітніх технологій захисту!